Retours d'expérience

Le CERT Santé présente sur cette page des retours d'expérience d'établissements confrontés à une cyberattaque et pour lesquels le CERT Santé est intervenu pour apporter un appui technique dans la réponse à incident.

Handi Val de Seine - Exploitation d’une vulnérabilité sur un accès VPN

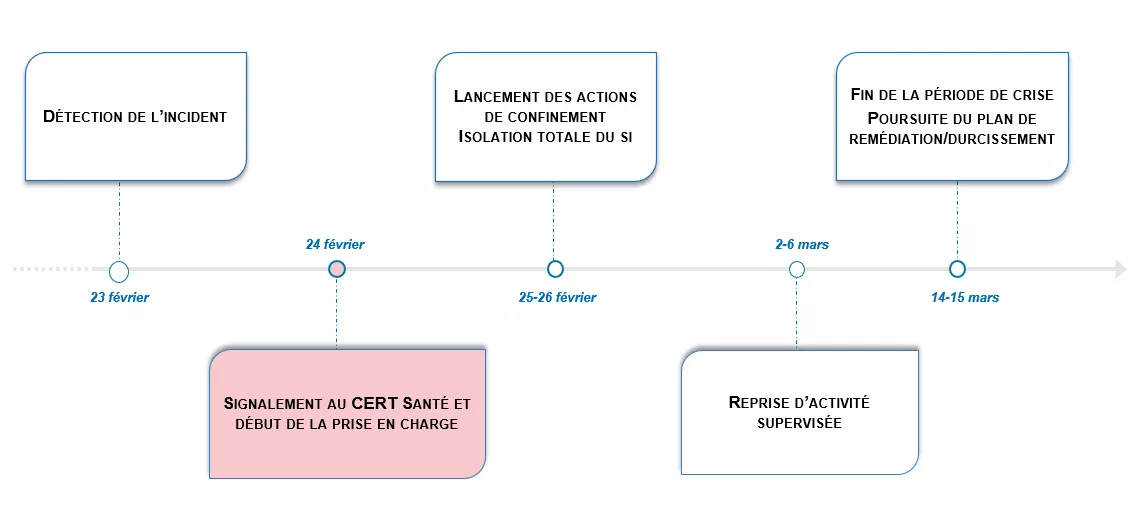

En février dernier, l’organisme Handi Val de Seine a été victime d’une attaque par rançongiciel suite à l’exploitation d’une vulnérabilité critique sur un accès VPN. Les impacts de l’activité malveillante ayant été rapidement détectés, une cellule de crise a été ouverte et la baie réseau débranché. Informé de l’incident suite à sa déclaration, le CERT Santé est intervenu pour appuyer l’établissement dans le confinement du SI. Ce dernier a été totalement isolé de l’Internet. Le CERT Santé a ensuite accompagné l’établissement dans une réouverture des flux au cas par cas en commençant par ceux qui étaient les plus vitaux.

Le CERT Santé a ensuite réalisé les investigations nécessaires pour identifier le scénario de compromission. Elles révèleront que le groupe d’attaquant identifié aurait exploité une vulnérabilité critique et non corrigée pour se connecter avec des privilèges au système d’information interne. Le chiffrement irréversible des données a fortement impacté les services administratifs de l'organisme en raison de la perte de certaines bases de données.

Un Groupement Hospitalier victime d’une compromission de son SI suite à une fuite d’identifiants

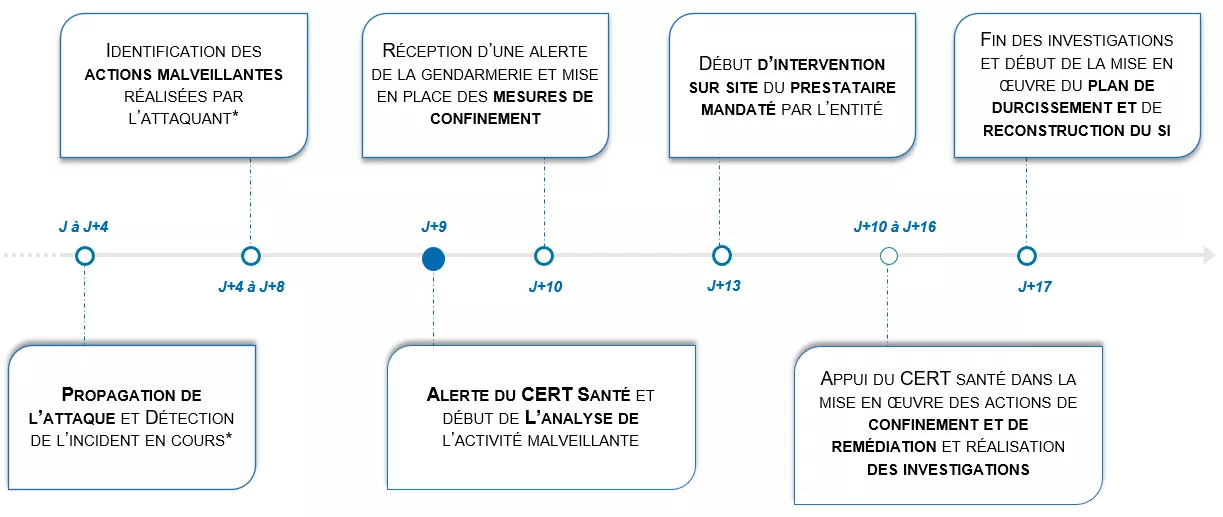

Informé par un membre de l’InterCERT France, le CERT Santé alerte un Groupement hospitalier (GH) d’une exfiltration de donnée réalisée par un groupe de cybercriminels étranger. L’établissement avait déjà identifié la présence d’une activité malveillante sur son SI suite à une alerte remontée par sa console anti-virus. Accompagné par le CERT Santé, le GH coupe progressivement toutes les connexions internet entrantes et sortantes de ses établissements afin de stopper l’intrusion et confiner l’attaque.

Au cours de l’investigation, l’équipe du CERT Santé a découvert qu’un contrôleur de domaine avait été compromis et que les attaquants avaient pu se propager sur les contrôleurs de domaine de deux établissements du groupement. L’accès initial au SI a très probablement été possible suite à l’exploitation d’une vulnérabilité d’un accès VPN qui n’était pas à jour de correctifs.

La coupure des flux externes ou inter-établissements a contraint le groupement à la mise en place d’un mode dégradé de fonctionnement avec l’arrêt de la messagerie, la prise de rendez-vous en ligne ainsi qu’une perte de la géolocalisation du SAMU. Au regard de l’ampleur de l’attaque, le GH a fait appel à un prestataire externe pour poursuivre les investigations sur un périmètre plus large et pour les accompagner dans les actions de remédiation et de reconstruction du SI.

Impacts de la compromission d’une machine personnelle utilisée à des fins professionnelles

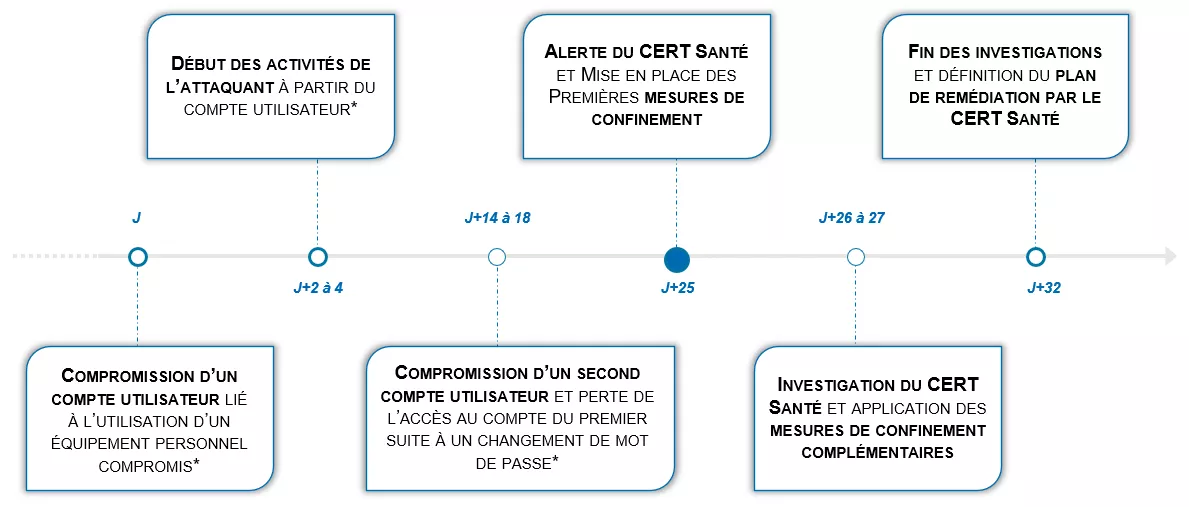

Alerté par un membre de l'InterCERT France d’une fuite d’identifiants concernant un établissement de santé, le CERT Santé est intervenu rapidement pour aider l’établissement à mettre en œuvre les mesures de confinement : coupure internet et interruption des échanges avec les établissements partenaires, blocage des connexions à distance, sécurisation des sauvegardes, etc.

Les investigations réalisées par le CERT Santé, à partir des logs transmis ont permis d’identifier que deux comptes utilisateur d’accès à distance avaient été compromis suite à l'utilisation d'un équipement personnel. L’attaquant a ensuite été en mesure d’élever ses privilèges et de disposer d’un compte administrateur de domaine.

Si aucune données de santé n'a été exfiltrée au cours de l'attaque, la coupure de l’accès à internet a provoqué l’arrêt de certains services. A l’issue de la phase de neutralisation de l’attaque et après que l'établissement ait repris "le contrôle" de son SI, un plan de remédiation a été élaboré afin de renforcer l’accès à son système d’information et lever progressivement les confinements.