Windows 365 : protocoles de sécurisation

Plusieurs organisations telles que l’agence de sécurité américaine (CISA) ou le département du Trésor canadien se sont attelés à l’élaboration de guides visant au durcissement de Office 365 dont voici les mesures les plus importantes.

Identité & authentification

- Désactiver, sauf nécessité, l'authentification via des protocoles provenant d’anciennes versions de clients Office, certains d’entre eux (POP3, IMAP, SMTP) ne prenant pas en charge la MFA.

- Activer l'authentification multifacteur pour les comptes administrateurs globaux Azure Active Directory (AD) et l’ensemble des utilisateurs.

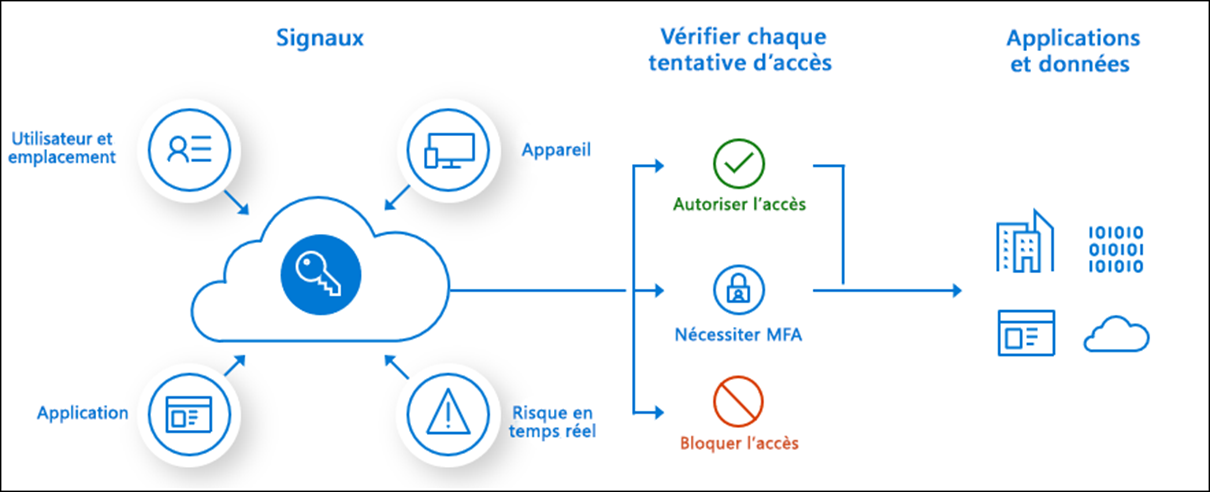

- Mettre en place une politique d’accès conditionnel pour les utilisateurs Office 365. Il s’agit de conditionner l’accès à différents facteurs contextuels (utilisateur validé, appareil reconnu et sécurisé, IP reconnue, position non suspecte et informations de risque en temps réel grâce à Azure AD Identity Protection).

Figure 1 principe d'accès conditionnel (source : Microsoft)

- Attribuer des rôles d'administrateur à l'aide du contrôle d'accès basé sur les rôles (RBAC) selon le principe du « moindre privilège ». Déployer ce principe jusqu’aux comptes utilisateurs.

Surveillance & Alertes

- Activer le journal d'audit unifié afin de disposer de l’historique nécessaire à d’éventuelles investigations. Activer l’audit de la boîte de courriel.

- Activer les alertes pour les activités suspectes ou à risque dans le processus de journalisation. Les rapports d’alertes doivent être examinés au moins à un rythme hebdomadaire.

- Centraliser les journaux d’activités Office 365 et les intégrer à l’outil SIEM de l’organisation.

Renforcement

- Intégrer la solution de sécurité Microsoft Secure Score à l’environnement Office 365 et configurer Azure Information Protection.

- Activer Office365 ATP Coffre Links pour les applications Office.

- Désactiver dans la mesure du possible les macros non utilisées à risques élevés provenant d’internet ou ne se situant pas dans un fichier de confiance (signature et emplacement non sécurisé).

- Concernant Teams et Exchange Online : interdire la publication de documents considérés comme sensibles, voire désactiver les services de partage de fichiers. Définir une politique d’accès maîtrisé (fichiers, groupes, calendriers) en cas d’utilisateurs externes à l’organisation. Activer les filtres antipourriels et analyser les documents partagés.