[International] Opération Cronos – démantèlement de Lockbit

Le 20 février 2024, au terme d’une opération internationale baptisée "Opération Cronos" incluant le FBI américain, l’ANSSI, la Gendarmerie nationale ou encore Europol, une importante partie de l’infrastructure du groupe cybercriminel Lockbit, connu pour ses attaques de rançongiciel à travers le monde, a été démantelée.

Démantèlement

Cette opération menée par 10 pays a entraîné la saisie de 34 serveurs de Lockbit à travers l'Europe, le Royaume-Uni, et les États-Unis, le gel de 200 comptes en cryptomonnaies et la fermeture de 14 000 comptes utilisés en ligne pour lancer les opérations de Lockbit. Par ailleurs, des arrestations ont été effectuées en Pologne et en Ukraine concernant deux ressortissants russes accusés d’avoir déployé le rançongiciel Lockbit contre des entreprises et des groupes du monde entier.

Les autorités ont non seulement pris le contrôle de l'infrastructure de Lockbit, son site public de fuite et l’environnement d’administration réservé aux affiliés, mais ont également obtenu des clés de déchiffrement afin d’aider les victimes du rançongiciel à récupérer l'accès à leurs données.

Selon TrendMicro, Lockbit était actuellement en train de développer une nouvelle version de son outil cryptolocker, Lockbit-NG-Dev. Le code source de Lockbit est quant à lui entre les mains des autorités à l’heure actuelle.

Portail d’information

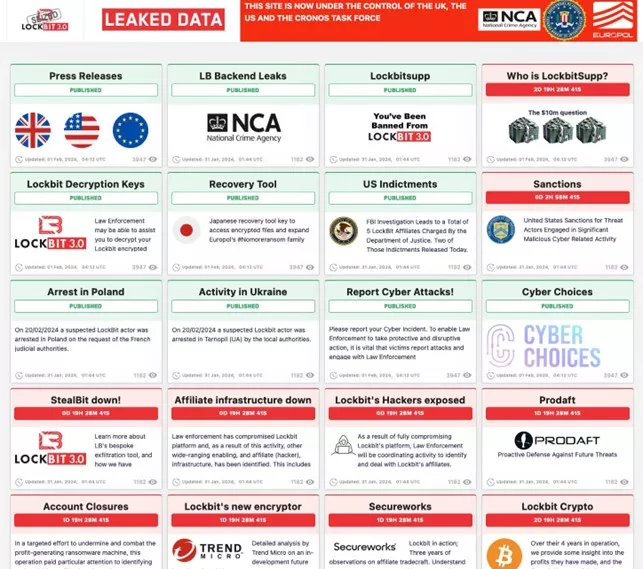

Après avoir pris le contrôle du portail de Lockbit, le groupe de travail Cronos l'a transformé en une page d'information exposant les activités et capacités de Lockbit, publiant des données internes ainsi que des renseignements concernant ses opérations. Cette démarche à portée psychologique vise également à informer le public et les organisations potentiellement ciblées sur les méthodes et stratégies employées par Lockbit, tout en sapant la capacité du groupe à opérer en secret.

Portail Lockbit transformé en page d’information

Les forces de l’ordre ont par ailleurs publié un message destiné aux affiliés du groupe sur le site qui leur est habituellement réservé, avertissant qu'elles avaient obtenu le code source de Lockbit, les détails des victimes attaquées, les montants extorqués, les données volées, les conversations et leur indiquant que les affiliés pourraient être contactés très prochainement.

Un compte à rebours avait été mis en place en début de semaine sur le portail de Lockbit sous la question « Qui est LockBitSUpp ». Le décompte arrivé à son terme n'a finalement pas révélé l’identité du leader de Lockbit. Le groupe de travail Cronos a cependant indiqué connaître son identité et son lieu de résidence tout en précisant la marque de sa voiture.

Rappel

Identifié pour la première fois en 2020 sur des forums cybercriminels russophones, Lockbit est un des plus prolifiques groupes rançongiciel. Depuis son apparition, il a opéré dans le monde entier, faisant environ 2500 victimes, et a notamment visé 1 700 organisations aux États-Unis dans presque tous les secteurs, des services financiers et alimentaires aux écoles, transports et départements gouvernementaux. Lockbit a par ailleurs piraté et divulgué des données sensibles de certaines des plus grandes organisations mondiales, telles que Boeing et la Royal Mail britannique.

En France, le groupe a fait plus de 200 victimes ; il est également responsable des cyberattaques contre les hôpitaux de Corbeil-Essonnes et Versailles.

Pour rappel, l’ANS met à disposition des organisations de santé une fiche réflexe de gestion préventive du risque représenté par les rançongiciels.