[États-Unis] Rançongiciel Hive : portrait et état de la menace

Dans le cadre de la campagne #StopRansomware menée par l’État américain, le Federal Bureau of Investigation (FBI), la Cybersecurity and Infrastructure Security Agency (CISA) et le Department of Health and Human Services (HHS) ont publié un bulletin d’alerte conjoint concernant la menace que représente le rançongiciel Hive.

En premier lieu, le bulletin dresse un portrait du groupe criminel Hive qui aurait, selon les informations du FBI, rançonné plus de 1 300 entreprises dans le monde, de sa détection en juin 2021 jusqu'en novembre 2022. Le groupe criminel se serait constitué ainsi un butin avoisinant les 100 millions de dollars américains.

Le bulletin mentionne également plusieurs informations concernant les caractéristiques du groupe Hive. Ses membres sont ainsi connus pour réinfecter les réseaux des organisations victimes ayant réussi à restaurer leurs réseaux sans payer de rançon. Concernant l’outil utilisé, en plus de ses capacités contre le système d'exploitation Microsoft Windows, le rançongiciel Hive dispose de variantes connues pouvant cibler Linux, VMware ESXi et FreeBSD.

Les tactiques et techniques du groupe Hive sont l’objet de la suite du bulletin :

L’accès initial est obtenu au travers de techniques qui varient en fonction du réseau ciblé : hameçonnage, contournement des procédures de connexions sécurisées via l’utilisation de VPN, RDP et autres protocoles de connexion à distance, exploitation de vulnérabilités (CVE-2021-31207, CVE-2021-34473, CVE-2021-34523) ou encore connexion à des serveurs FortiOS en contournant l’authentification multifacteur (MFA) via l’exploitation de la CVE-2020-12812.

Une fois introduits dans le réseau, les attaquants s’attachent à arrêter les processus de sauvegarde et protection des fichiers, supprimer les sauvegardes existantes via vssadmin en ligne de commande ou via PowerShell puis supprimer les journaux d'événements Windows.

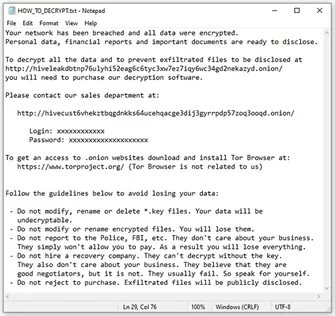

Après avoir également désactivé les antivirus éventuels dans le registre système, Hive exfiltre les données ciblées à l’aide de l’outil Rclone et du service de stockage cloud Mega.nz. Les données sont ensuite chiffrées et un fichier nommé *.key est déposé à la racine du système. Une note de rançon, créée dans chaque annuaire, indique que ce fichier *.key ne doit pas être modifié, déplacé ou supprimé sous peine de rendre impossible le déchiffrement des données. Les victimes sont incitées dans cette note à contacter le groupe Hive via un portail de chat présent sur le darknet, où le montant de la rançon ainsi que le délai de paiement leur sont notifiés.

À la suite du portrait du rançongiciel Hive, le bulletin d’alerte conjoint fournit également une liste d’indicateurs de compromission (IoC) destinés à la détection et au blocage de cette menace (liste disponible en référence au format STIX).

Pour rappel, L’ANS a mis à disposition des organisations de santé une fiche réflexe (disponible en référence) de gestion préventive du risque représenté par les rançongiciels.