[États-Unis] rançongiciel Clop : une nouvelle menace visant le secteur de la santé.

Suite à de nombreuses campagnes du rançongiciel Clop (ou Cl0p) contre le secteur médical, le Department of Health and Human Services (HHS) a publié un bulletin d’alerte.

Clop suit le modèle du Ransomware-as-a-service (RaaS) et a été découvert en 2019. Ce rançongiciel est considéré comme le successeur de CryptoMix et applique la double extorsion. Malgré l'arrestation de six de ses membres en 2021, le ransomware a été à l'origine d'attaques et déployé par le maliciel TrueBot durant l'année 2022.

Selon le rapport du HSS, le rançongiciel ciblait initialement des entreprises avec des revenus supérieurs à $5 millions de dollars. N’arrivant pas à convaincre ses victimes à payer la rançon, le groupe a changé de tactiques, en visant le secteur de la santé.

Leur nouveau mode opératoire consiste à forger des dossiers médicaux contenant du code malveillant et de les transmettre à des institutions de santé en sollicitant un rendez-vous médical. L’ouverture du document déclenchant la charge utile.

L’implant malveillant est développé en C++ pour chiffrer les systèmes Windows avec une clé RSA de 1024 bits.

L’accès initial est souvent obtenu à travers l’hameçonnage, mais l’exploitation de vulnérabilités dans Accellion (CVE-2021-27101, CVE-2021-27102, CVE-2021-27103, CVE-2021-27104) et Solarwinds (CVE-2021-35211) ont aussi été observées.

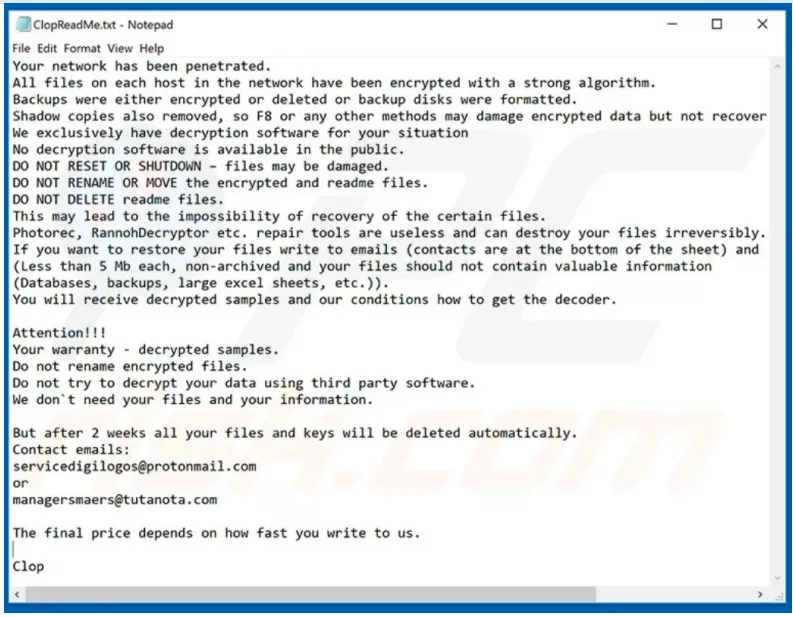

Une fois le système compromis, l’utilisation de protocoles d’accès à distance et de l’implant Cobalt Strike a été constatée. Lors du chiffrement, les extensions des fichiers sont modifiées en « Clop » et la demande de rançon est disponible dans « README.TXT ».

Figure 1 Note de rançon Clop (source : HC3)

L’ANS a mis à disposition des organisations de santé une fiche réflexe de gestion préventive du risque représenté par les rançongiciels.