[États-Unis - Monde] Présentation du rançongiciel Qilin

Le Centre de Coordination de la Cybersécurité du Secteur de la Santé (Health Sector Cybersecurity Coordination Center – HC3) a publié une fiche menace le 18 juin 2024 sur le ransomware-as-a-service Qilin qui a ciblé, le 3 juin dernier, le laboratoire de pathologie Synnovis, partenaire des hôpitaux publics londoniens. Son impact est majeur avec plus de 1500 opérations et rendez-vous repoussés ainsi que 400Go de données de patients volées.

Affiliations et victimologie

Qilin est un ransomware-as-a-service (RaaS) apparu en juillet 2022 sous le nom Agenda. Ses affiliés exploitent les outils et l’infrastructure du groupe pour mener des attaques en échange de 15 à 20% des bénéfices. En 2023, le montant moyen de la rançon se situait entre 50 000 et 800 000 dollars.

La victimologie est essentiellement composée des secteurs de l’industrie, des finances, juridiques et de la santé. Ce dernier secteur représente 7% des victimes parmi plus de 100 organisations apparaissant sur le site vitrine du groupe cybercriminel. Les zones géographiques ciblées comprennent, entre autres, l’Australie, le Canada, le Royaume-Uni et les États-Unis. Les pays de la CEI (communauté de 8 pays d’ex-URSS) ne sont jamais visés par des campagnes d’attaque, confortant la proximité de Qilin avec le régime Russe.

Mode Opératoire

Il existe plusieurs variants du rançongiciel Agenda. Initialement développé en Golang, le groupe semble privilégier désormais le langage Rust. Cette évolution offre aux cybercriminels de meilleures performances sur le délai des attaques et l’interopérabilité pour cibler des environnements Microsoft comme Linux (implant découvert en décembre 2023 pour les serveurs ESXi).

Le principal vecteur d’infection utilisé par Qilin reste l’hameçonnage avec des courriels contenant une pièce jointe ou un lien malveillant menant la victime à télécharger et installer la charge malveillante. Le groupe cybercriminel exploite aussi des failles de sécurité affectant des services exposés comme Citrix.

Le groupe utilise ensuite des outils de surveillance et gestion à distance (RMM tools) et Cobalt Strike pour déployer la charge malveillante sur l’infrastructure de la victime. Le maliciel a aussi la capacité de se propager via PsExec et SecureShell, de stopper des services et d’utiliser des pilotes vulnérables pour contourner les dispositifs de détection.

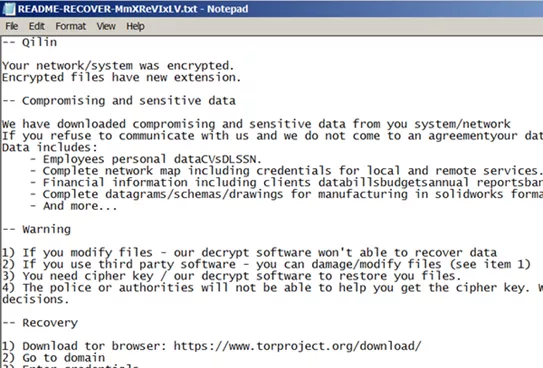

Le rançongiciel utilise plusieurs algorithmes de chiffrement sélectionnés par l’attaquant : ChaCha20, AES-256 et RSA4096. Lors du chiffrement, Qilin ajoute une extension avec une chaîne de caractères aléatoire aux fichiers chiffrés (par exemple « .MmXReVIxLV »).

Figure 1: Note de rançon (source : Tripwire)

Qilin pratique la double extorsion et menace ses victimes d’exposer les données volées sur son site vitrine.

Figure 2: Affichage de la victime sur le site vitrine du groupe (source : Tripwire)

Afin de conserver son anonymat, les victimes sont invitées à communiquer avec les attaquants via des portails web ou des services de messagerie chiffrée. Les paiements sont exigés en cryptomonnaies (Bitcoin, Monero, etc…).

Cependant, même après paiement, il n’y a aucune garantie que les victimes recevront les outils de déchiffrement nécessaires à la récupération des données.

Le HC3 met à disposition des indicateurs de compromission dans leur bulletin d’alerte.

Pour rappel, le CERT Santé met à disposition de ses bénéficiaires une fiche réflexe de gestion préventive du risque représenté par les rançongiciels.