[MAJ] Campagnes d’envois de messages électroniques non sollicités

Deux importantes campagnes d’envois de messages électroniques non sollicités touchent actuellement des structures de santé :

1.Une campagne d’hameçonnage visant à récupérer les identifiants de connexion aux boîtes mail des victimes

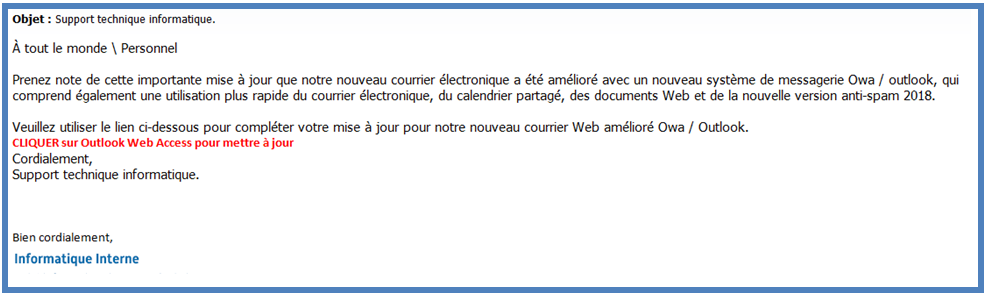

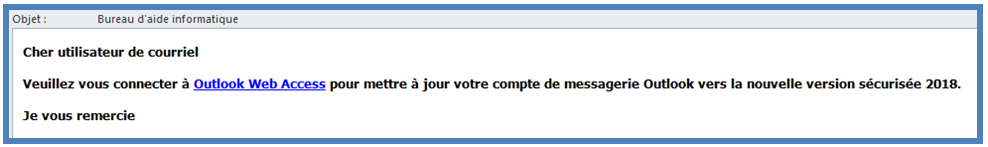

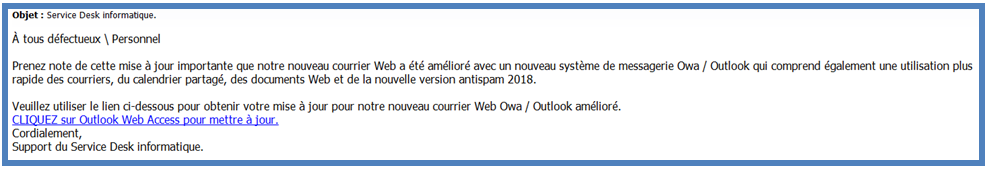

Suite au piratage de comptes de messagerie appartenant à des professionnels de santé, des millions de courriels d’hameçonnages ont été envoyés à plusieurs établissements de santé depuis les comptes de messagerie piratés. Dans certaines versions de ces courriels, l’attaquant se fait passer pour le support informatique de la structure de santé et invite les utilisateurs à cliquer sur un lien hypertexte afin d’installer une « mise à jour » du système de messagerie Outlook (cf. exemple ci-dessous).

Veillez à ne surtout pas cliquer sur ce lien, à avertir votre responsable des systèmes d'information et à supprimer ce courriel si vous le recevez.

Par ailleurs, vous trouverez ici pour rappel notre guide des bonnes pratiques pour détecter les courriels de hameçonnage : https://www.cyberveille-sante.gouv.fr/sites/default/files/documents/fiches-reflexes/Fiches_reflexes-Phishing_v1.5.pdf

Vous trouverez plus d'informations sur notre forum (accès réservé aux membres) : https://www.cyberveille-sante.gouv.fr/forum/sujet-de-forum/901

Exemples de courriels d’hameçonnage envoyés :

2. Une campagne d’envoi de messages électroniques non sollicités incitant les utilisateurs à télécharger et exécuter un cryptovirus

Le CERT-FR a émis une alerte suite à de nombreux signalements concernant des envois de messages électroniques incitant au téléchargement et à l’exécution d’un cryptovirus.

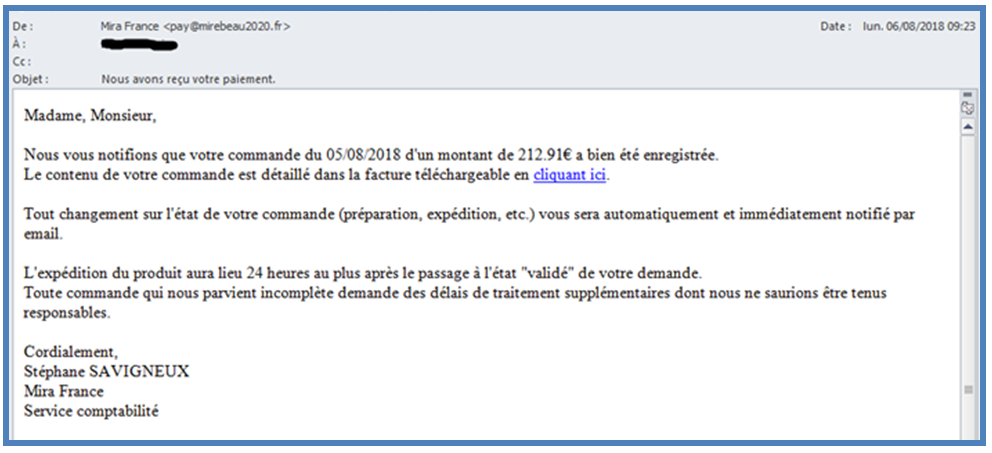

Les courriels concernés sont accompagnés d'un lien hypertexte encourageant le destinataire à télécharger la facture d'une commande. La facture téléchargée est en réalité une archive zip contenant une autre archive zip qui elle-même contient un fichier exécutable. Ce dernier se révèle être le cryptovirus Locky Locker.

Exemple de message électronique non sollicité envoyé :

Afin de prévenir les incidents liés aux 2 campagnes d’envois de mails non sollicités, il est recommandé aux responsables des systèmes d’information de :

- Bloquer l’accès aux pages web malveillantes (cela peut-être fait sur les proxies sortants)

Liste des noms de domaines / URL à bloquer (retirer la mention « _BAD »):

centredentairenantes[.]fr_BAD/wp-system.php

savigneuxcom.securesitefr[.]com_BAD/client.php?fac=001838274191030

*[.]000webhostapp.com_BAD/ (http)

outlookwebapp7.godaddysites.com_BAD (https)

useraccess52.wixsite.com_BAD /* (https)

santandercaredesk.form2pay.com_BAD /* (https)

*[.]yolasite.com (https)

itredseedver.do[.]am (http)

freutnitserver.clan[.]su (http)

- Alerter les utilisateurs :

- Les informer de la campagne d’hameçonnage en leur proposant les exemples de mail disponibles. Les informer notamment sur le processus habituel de mise à jour en précisant qu’il ne requiert en aucun cas de saisir ses identifiants.

- Leur rappeler qu’il ne faut jamais cliquer sur un lien dans un mail, de surcroît, si ce dernier incite à se connecter.

- Les informer sur les conséquences potentielles s’ils saisissent leurs identifiants (vol de l’intégralité de leurs communications électroniques, dépôt de plainte à effectuer, changement de l’intégralité de leurs mots de passe, désactivation de leur compte de messagerie, déclaration à la CNIL en cas de vol de données personnelles, atteinte à l’image de l’établissement).

- Leur indiquer de transférer les courriels d’hameçonnage qu’ils reçoivent à leur responsable des systèmes d’information (ces derniers peuvent remonter ces courriels à la cellule ACSS via le formulaire de contact ou le forum afin de permettre une mise à jour de cette alerte).

- Limiter le nombre de mails qu'un utilisateur peut envoyer en instaurant un nombre maximal de destinataires par jour et un nombre maximal de mails envoyés par jour.

[Cas du rançongiciel Locky Locker]

Le CERT-FR précise une liste de mesures préventives et réactives ici : https://www.cert.ssi.gouv.fr/alerte/CERTFR-2018-ALE-008/

En complément, vous pouvez également consulter notre fiche réflexe crytovirus : https://www.cyberveille-sante.gouv.fr/sites/default/files/documents/fiches-reflexes/Fiches_reflexes-Cryptovirus_v1.4.pdf